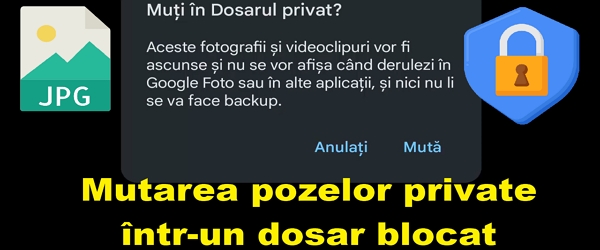

Скрыть личные изображения в заблокированной папке. О чем это руководство? Скрыть личные изображения в заблокированной папке? В этом видеоуроке под названием «Скрыть личные изображения в заблокированной папке» я покажу вам метод, с помощью которого вы можете переместить личные изображения из галереи в заблокированную папку, которую можно открыть только с помощью отпечатка пальца. Этот метод… [Читать дальше ...]

Скрыть личные фотографии в закрытой папке – отдельно от галереи.

Мошеннические сообщения с безадресными посылками – как мы информируем

О чем видеоурок Мошеннические сообщения с безадресными посылками В этом видеоуроке Мошеннические сообщения с безадресными посылками мы увидим, как мы можем определить, является ли электронное письмо или смс, в которых утверждается, что у нас есть посылка для получения, является законным, хотя мы не были не ожидая посылку Некоторым приходят мошеннические сообщения типа: "вам нужно получить посылку, но... [Читать дальше ...]

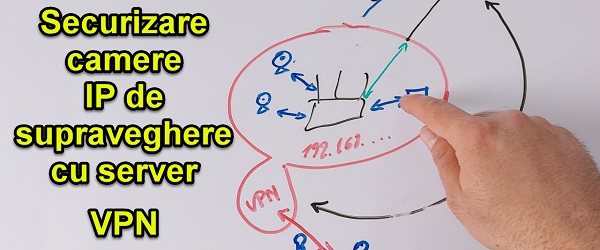

Безопасность IP-камер с VPN-сервером - STOP перенаправление портов на камеры

Защита IP-камер с помощью VPN-сервера Что представляет собой обучающее видео о защите IP-камер с помощью VPN-сервера? В видеоруководстве «Защита IP-камер с помощью VPN-сервера» я покажу вам, как вы можете защитить свои камеры наблюдения, чтобы никто не мог получить к ним доступ из Интернета. Камеры наблюдения подключены к локальной сети При подключении [Читать дальше ...]

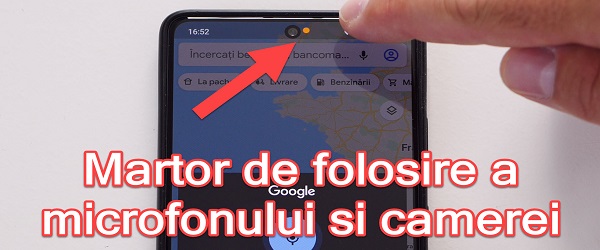

Детектор мошеннического использования микрофона и камеры на телефонах Android

О чем идет речь в руководстве по обнаружению мошенничества с микрофоном и камерой? В этом видеоуроке я представляю детектор мошеннического использования микрофона и камеры, то есть приложение, которое обнаруживает и отмечает, когда камера и микрофон используются на телефонах Android. Зачем нам знать, когда используются камера и микрофон на телефоне… [Читать дальше ...]

Простая настройка максимальной безопасности в Windows - основа защищенного ПК

Настройка максимальной безопасности в Windows Что такое учебник «Настройка максимальной безопасности в Windows»? В этом видеоуроке вы увидите, как настроить учетные записи в Windows, чтобы ваша операционная система была в безопасности. Простая настройка максимальной безопасности в Windows. Ошибка, которую совершают многие пользователи Windows. Во время установки… [Читать дальше ...]

Как не заразить зараженные сайты и вирусы - sandboxie

Как не заразиться на зараженных сайтах и вирусных приложениях - песочница Как не заразиться на зараженных сайтах и вирусных приложениях - песочница В последние годы люди все чаще сталкиваются с вирусами, шпионским ПО и другие вредоносные программы нового типа, которые становятся все более изощренными и которые сложно перехватить… [Читать дальше ...]

Как вы можете узнать, был ли кто-то на компьютере и что он сделал

Как узнать, что кто-то вошел в ваш компьютер и что они сделали? Узнайте, кто заходил на ваш компьютер и что они делали. Конечно, все мы знаем, что нам нужно ввести пароль на компьютер, но в большинстве случаев нам нужно признать, что мы должны вводить пароль каждый раз, поэтому мы оставляем компьютер без пароля, и, конечно же, любой может… [Читать дальше ...]

Как узнать, являются ли ваши письма и пароль хакерами

Как узнать, что ваш адрес электронной почты и пароль взломаны. Как узнать, что ваш адрес электронной почты и пароль взломаны. В настоящее время все труднее и труднее сохранять наши данные в безопасности; особенно адрес электронной почты и пароль, которые мы используем везде. Когда мы создаем учетную запись, мы слепо доверяем. Каждый раз, когда вы создаете учетную запись, вы должны «узаконить» себя… [Читать дальше ...]

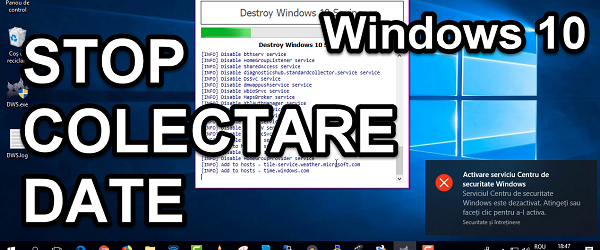

Как прекратить сбор данных Windows 10 - это похоже на шредер

Как перестать собирать данные Windows 10, которая закончилась как швейцарская. Данные собираются любым способом. Сбор данных стал глобальным спортом, конкурирующим с крупнейшими поставщиками интернет-услуг. На первом месте Google, за ним Facebook и Microsoft, после Apple, Twitter, Amazon и т. Д. Постеснялись ... эээ, пусть поправится ... [Читать дальше ...]

Недавние комментарии